Организация комплексной системы защиты информации [Наталия Васильевна Гришина] (fb2) читать онлайн

[Настройки текста] [Cбросить фильтры]

[Оглавление]

Н. В. Гришина ОРГАНИЗАЦИЯ КОМПЛЕКСНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ

ВВЕДЕНИЕ

На рынке защиты информации предлагается много отдельных инженерно-технических, программно-аппаратных, криптографических средств защиты информации. В литературе по защите информации можно найти описание методов и средств на их основе, теоретических моделей защиты. Однако для того, чтобы создать на предприятии условия эффективной защиты информации, необходимо объединить отдельные средства защиты в систему. При этом надо помнить, что главным элементом этой системы является человек. Причем человек является ключевым элементом системы и вместе с тем самым трудно формализуемым и потенциально слабым ее звеном. Создание системы защиты информации (СЗИ) не является главной задачей предприятия, как, например, производство продукции и получение прибыли. Поэтому создаваемая СЗИ не должна приводить к ощутимым трудностям в работе предприятия, а создание СЗИ должно быть экономически оправданным. Тем не менее она должна обеспечивать защиту важных информационных ресурсов предприятия от всех реальных угроз. В книге предложен комплексный подход к организации защиты информации (ЗИ) на предприятии. При этом объектом исследования является не только информационная система, но и предприятие в целом. Рассматриваются концептуальные основы защиты информации, раскрывающие сущность, цели, структуру и стратегию защиты. Анализируются источники, способы и результаты дестабилизирующего воздействия на информацию, а также каналы и методы несанкционированного доступа к информации. Определяются методологические подходы к организации и технологическому обеспечению защиты информации на предприятии. Представлена архитектура, этапы построения, принципы управления комплексной системой защиты информации (КСЗИ). Особое внимание уделено проблеме «человеческого фактора». Предложенный подход к защите информации обеспечит целостное видение проблемы, повышение качества, следовательно, и надежности защиты информации. Следует подчеркнуть, что автор умышленно уходит от понятия «информационная безопасность», используя термин «защита информации». Информационную безопасность принято рассматривать как обеспечение состояния защищенности: 1) личности, общества, государства от воздействия недоброкачественной информации; 2) информации и информационных ресурсов от неправомерного и несанкционированного воздействия посторонних лиц; 3) информационных прав и свобод гражданина и человека. Поскольку в книге не рассматриваются вопросы защиты от воздействия недобросовестной информации, автор посчитал необходимым использовать более «узкий» термин.1. СУЩНОСТЬ И ЗАДАЧИ КОМПЛЕКСНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ

1.1. Подходы к проектированию систем защиты информации

Бытует мнение, что проблемы защиты информации относятся исключительно к информации, обрабатываемой компьютером. Это, по-видимому, связано с тем, что компьютер, и в частности персональный компьютер, является «ядром», центром хранения информации. Объект информатизации, по отношению к которому направлены действия по защите информации, представляется более широким понятием по сравнению с персональным компьютером. Что же представляет собой объект информатизации и каково его место на предприятии? ГОСТ РФ 51275-99 определяет объект информатизации как «совокупность информационных ресурсов, средств и систем обработки информации, используемых в соответствии с заданной информационной технологией, средств обеспечения объекта информатизации, помещений или объектов (зданий, сооружений, технических средств), в которых они установлены, или помещения и объекты, предназначенные для ведения конфиденциальных переговоров»[1]. Слово «совокупность» в данном определении указывает на то, что объект информатизации это единая информационная система, охватывающая в целом предприятие, учреждение, организацию. В реальной жизни все эти отдельные «объекты информатизации» расположены в пределах одного предприятия и представляют собой единый комплекс компонентов, связанных общими целями, задачами, структурными отношениями, технологией информационного обмена и т. д. Современное предприятие — большое количество разнородных компонентов, объединенных в сложную систему для выполнения поставленных целей, которые в процессе функционирования предприятия могут модифицироваться. Многообразие и сложность влияния внутренних и внешних факторов, которые часто не поддаются строгой количественной оценке, приводят к тому, что эта сложная система может обретать новые качества, не свойственные составляющим ее компонентам. Характерной особенностью подобных систем является прежде всего наличие человека в каждой из составляющих ее подсистем и отдаленность (разделенность) человека от объекта его деятельности. Это происходит в связи с тем, что множество компонентов, составляющих объект информатизации, интегрально может быть представлено совокупностью трех групп систем: 1) люди (биосоциальные системы); 2) техника (технические системы и помещения, в которых они расположены); 3) программное обеспечение, которое является интеллектуальным посредником между человеком и техникой (интеллектуальные системы). Совокупность этих трех групп образует социотехническую систему. Такое представление о социотехнических системах является достаточно широким и может быть распространено на многие объекты. Круг наших интересов ограничивается исследованием безопасности систем, предназначенных для обработки поступающей на их вход информации и выдачи результата, т. е. социотехнических систем информационного типа. Если обратиться к истории этой проблемы, то можно условно выделить три периода развития средств защиты информации (ЗИ): — первый относится к тому времени, когда обработка информации осуществлялась по традиционным (ручным, бумажным) технологиям; — второй — когда для обработки информации на регулярной основе применялись средства электронной вычислительной техники первых поколений; — третий — когда использование средств электронно-вычислительной техники приняло массовый и повсеместный характер (появление персональных компьютеров). В 60–70 гг. проблема защиты информации решалась достаточно эффективно применением в основном организационных мер. К ним относились: режимные мероприятия, охрана, сигнализация и простейшие программные средства защиты информации. Эффективность использования этих средств достигалась за счет концентрации информации в определенных местах (спец. хранилища, вычислительные центры), что способствовало обеспечению защиты относительно малыми средствами. «Рассосредоточение» информации по местам хранения и обработки обострило ситуацию с ее защитой. Появились дешевые персональные компьютеры. Это дало возможность построения сетей ЭВМ (локальных, глобальных, национальных и транснациональных), которые могут использовать различные каналы связи. Эти факторы способствуют созданию высокоэффективных систем разведки и получения информации. Они нашли отражение и в современных предприятиях. Современное предприятие представляет собой сложную систему, в рамках которой осуществляется защита информации. Рассмотрим основные особенности современного предприятия: — сложная организационная структура; — многоаспектность функционирования; — высокая техническая оснащенность; — широкие связи по кооперации; — необходимость расширения доступа к информации; — всевозрастающий удельный вес безбумажной технологии обработки информации; • возрастающий удельный вес автоматизированных процедур в общем объеме процессов обработки данных; • важность и ответственность решений, принимаемых в автоматизированном режиме, на основе автоматизированной обработки информации; • высокая концентрация в автоматизированных системах информационных ресурсов; • большая территориальная распределенность компонентов автоматизированных систем; • накопление на технических носителях огромных объемов информации; • интеграция в единых базах данных информации различного назначения и различной принадлежности; • долговременное хранение больших объемов информации на машинных носителях; • непосредственный и одновременный доступ к ресурсам (в т. ч. и к информации) автоматизированных систем большого числа пользователей различных категорий и различных учреждений; • интенсивная циркуляция информации между компонентами автоматизированных систем, в том числе и удаленных друг от друга. Таким образом, создание индустрии переработки информации, с одной стороны, создает объективные предпосылки для повышения уровня производительности труда и жизнедеятельности человека, с другой стороны, порождает целый ряд сложных и крупномасштабных проблем. Одной из них является обеспечение сохранности и установленного статуса информации, циркулирующей и обрабатываемой на предприятии.1.2. Понятие комплексной системы защиты информации

Работы по защите информации у нас в стране ведутся достаточно интенсивно и уже продолжительное время. Накоплен существенный опыт. Сейчас уже никто не думает, что достаточно провести на предприятии ряд организационных мероприятий, включить в состав автоматизированных систем некоторые технические и программные средства — и этого будет достаточно для обеспечения безопасности. Главное направление поиска новых путей защиты информации заключается не просто в создании соответствующих механизмов, а представляет собой реализацию регулярного процесса, осуществляемого на всех этапах жизненного цикла систем обработки информации при комплексном использовании всех имеющихся средств защиты. При этом все средства, методы и мероприятия, используемые для ЗИ, наиболее рациональным образом объединяются в единый целостный механизм — причем не только от злоумышленников, но и от некомпетентных или недостаточно подготовленных пользователей и персонала, а также нештатных ситуаций технического характера. Основной проблемой реализации систем защиты является: — с одной стороны, обеспечение надежной защиты, находящейся в системе информации: исключение случайного и преднамеренного получения информации посторонними лицами, разграничение доступа к устройствам и ресурсам системы всех пользователей, администрации и о обслуживающего персонала; — с другой стороны, системы защиты не должны создавать заметных неудобств пользователям в ходе их работы с ресурсами системы. Проблема обеспечения желаемого уровня защиты информации весьма сложная, требующая для своего решения не просто осуществления некоторой совокупности научных, научно-технических и организационных мероприятий и применения специальных средств и методов, а создания целостной системы организационно-технологических мероприятий и применения комплекса специальных средств и методов по ЗИ. На основе теоретических исследований и практических работ в области ЗИ сформулирован системно-концептуальный подход к защите информации. Под системностью как основной частью системно-концептуального похода понимается: — системность целевая, т. е. защищенность информации рассматривается как основная часть общего понятия качества информации; — системность пространственная, предлагающая взаимоувязанное решение всех вопросов защиты на всех компонентах предприятия; — системность временная, означающая непрерывность работ по ЗИ, осуществляемых в соответствии планам; — системность организационная, означающая единство организации всех работ по ЗИ и управления ими. Концептуальность подхода предполагает разработку единой концепции как полной совокупности научно обоснованных взглядов, положений и решений, необходимых и достаточных для оптимальной организации и обеспечения надежности защиты информации, а также целенаправленной организации всех работ по ЗИ. Комплексный (системный) подход к построению любой системы включает в себя: прежде всего, изучение объекта внедряемой системы; оценку угроз безопасности объекта; анализ средств, которыми будем оперировать при построении системы; оценку экономической целесообразности; изучение самой системы, ее свойств, принципов работы и возможность увеличения ее эффективности; соотношение всех внутренних и внешних факторов; возможность дополнительных изменений в процессе построения системы и полную организацию всего процесса от начала до конца. Комплексный (системный) подход — это принцип рассмотрения проекта, при котором анализируется система в целом, а не ее отдельные части. Его задачей является оптимизация всей системы в совокупности, а не улучшение эффективности отдельных частей. Это объясняется тем, что, как показывает практика, улучшение одних параметров часто приводит к ухудшению других, поэтому необходимо стараться обеспечить баланс противоречий требований и характеристик. Комплексный (системный) подход не рекомендует приступать к созданию системы до тех пор, пока не определены следующие ее компоненты: 1. Входные элементы. Это те элементы, для обработки которых создается система. В качестве входных элементов выступают виды угроз безопасности, возможные на данном объекте; 2. Ресурсы. Это средства, которые обеспечивают создание и функционирование системы (например, материальные затраты, энергопотребление, допустимые размеры и т. д.). Обычно рекомендуется четко определять виды и допустимое потребление каждого вида ресурса как в процессе создания системы, так и в ходе ее эксплуатации; 3. Окружающая среда. Следует помнить, что любая реальная система всегда взаимодействует с другими системами, каждый объект связан с другими объектами. Очень важно установить границы области других систем, не подчиняющихся руководителю данного предприятия и не входящих в сферу его ответственности. Характерным примером важности решения этой задачи является распределение функций по защите информации, передаваемой сигналами в кабельной линии, проходящей по территориям различных объектов. Как бы ни устанавливались границы системы, нельзя игнорировать ее взаимодействие с окружающей средой, ибо в этом случае принятые решения могут оказаться бессмысленными. Это справедливо как для границ защищаемого объекта, так и для границ системы защиты; 4. Назначение и функции. Для каждой системы должна быть сформулирована цель, к которой она (система) стремится. Эта цель может быть описана как назначение системы, как ее функция. Чем точнее и конкретнее указано назначение или перечислены функции системы, тем быстрее и правильнее можно выбрать лучший вариант ее построения. Так, например, цель, сформулированная в самом общем виде как обеспечение безопасности объекта, заставит рассматривать варианты создания глобальной системы защиты. Если уточнить ее, определив, например, как обеспечение безопасности информации, передаваемой по каналам связи внутри здания, то круг возможных решений существенно сузится. Следует иметь в виду, что, как правило, глобальная цель достигается через достижение множества менее общих локальных целей (подцелей). Построение такого «дерева целей» значительно облегчает, ускоряет и удешевляет процесс создания системы; 5. Критерий эффективности. Необходимо всегда рассматривать несколько путей, ведущих к цели, в частности нескольких вариантов построения системы, обеспечивающей заданные цели функционирования. Для того чтобы оценить, какой из путей лучше, необходимо иметь инструмент сравнения — критерий эффективности. Он должен: характеризовать качество реализации заданных функций; учитывать затраты ресурсов, необходимых для выполнения функционального назначения системы; иметь ясный и однозначный физический смысл; быть связанным с основными характеристиками системы и допускать количественную оценку на всех этапах создания системы. Таким образом, учитывая многообразие потенциальных угроз информации на предприятии, сложность его структуры, а также участие человека в технологическом процессе обработки информации, цели защиты информации могут быть достигнуты только путем создания СЗИ на основе комплексного подхода. Рис. 1. Непрерывный цикл создания СЗИ

Рис. 1. Непрерывный цикл создания СЗИ

Процесс создания комплексной системы защиты информации может быть представлен в виде непрерывного цикла, так как это показано на рис. 1.

1.3. Назначение комплексной системы защиты информации

Главная цель создания системы защиты информации — ее надежность. Система ЗИ — это организованная совокупность объектов и субъектов ЗИ, используемых методов и средств защиты, а также осуществляемых защитных мероприятий. Но компоненты ЗИ, с одной стороны, являются составной частью системы, с другой — сами организуют систему, осуществляя защитные мероприятия. Поскольку система может быть определена как совокупность взаимосвязанных элементов, то назначение СЗИ состоит в том, чтобы объединить все составляющие защиты в единое целое, в котором каждый компонент, выполняя свою функцию, одновременно обеспечивает выполнение функций другими компонентами и связан с ними логически и технологически. А в чем же состоит значимость комплексных решений в СЗИ? Надежность защиты информации прямо пропорциональна системности, т. е. при несогласованности между собой отдельных составляющих риск «проколов» в технологии защиты увеличивается. Во-первых, необходимость комплексных решений состоит в объединении в одно целое локальных СЗИ, при этом они должны функционировать в единой «связке». В качестве локальных СЗИ могут быть рассмотрены, например, виды защиты информации (правовая, организационная, инженерно-техническая). Во-вторых, необходимость комплексных решений обусловлена назначением самой системы. Система должна объединить логически и технологически все составляющие защиты. Но из ее сферы выпадают вопросы полноты этих составляющих, она не учитывает всех факторов, которые оказывают или могут оказывать влияние на качество защиты. Например, система включает в себя какие-то объекты защиты, а все они включены или нет — это уже вне пределов системы. Поэтому качество, надежность защиты зависят не только от видов составляющих системы, но и от их полноты, которая обеспечивается при учете всех факторов и обстоятельств, влияющих на защиту. Именно полнота всех составляющих системы защиты, базирующаяся на анализе таких факторов и обстоятельств, является вторым назначением комплексности. При этом должны учитываться все параметры уязвимости информации, потенциально возможные угрозы ее безопасности, охватываться все необходимые объекты защиты, использоваться все возможные виды, методы и средства защиты и необходимые для защиты кадровые ресурсы, осуществляться все вытекающие из целей и задач защиты мероприятия. В-третьих, только при комплексном подходе система может обеспечивать безопасность всей совокупности информации, подлежащей защите, и при любых обстоятельствах. Это означает, что должны защищаться все носители информации, во всех компонентах ее сбора, хранения, передачи и использования, во все время и при всех режимах функционирования систем обработки информации. В то же время комплексность не исключает, а, наоборот, предполагает дифференцированный подход к защите информации, в зависимости от состава ее носителей, видов тайны, к которым отнесена информация, степени ее конфиденциальности, средств хранения и обработки, форм и условии проявления уязвимости, каналов и методов несанкционированного доступа к информации. Таким образом, значимость комплексного подхода к защите информации состоит: — в интеграции локальных систем защиты; — в обеспечении полноты всех составляющих системы защиты; — в обеспечении всеохватности защиты информации. Исходя из этого, можно сформулировать следующее определение: «Комплексная система защиты информации — система, полно и всесторонне охватывающая все предметы, процессы и факторы, которые обеспечивают безопасность всей защищаемой информации»[2].1.4. Принципы построения комплексной системы защиты информации

При построении любой системы необходимо определить принципы, в соответствии с которыми она будет построена. КСЗИ — сложная система, функционирующая, как правило, в условиях неопределенности, требующая значительных материальных затрат. Поэтому определение основных принципов КСЗИ позволит определить основные подходы к ее построению. Принцип законности заключается в соответствии принимаемых мер законодательству РФ о защите информации, а в случае отсутствия соответствующих законов — другим государственным нормативным документам по защите. В соответствии с принципом полноты защищаемой информации защите подлежит не только информация, составляющая государственную, коммерческую или служебную тайну, но и та часть несекретной информации, утрата которой может нанести ущерб ее собственнику либо владельцу. Реализация этого принципа позволяет обеспечить и охрану интеллектуальной собственности. Принцип обоснованности защиты информации заключается в установлении путем экспертной оценки целесообразности засекречивания и защиты той или другой информации, вероятных экономических и других последствий такой защиты исходя из баланса жизненно важных интересов государства, общества и граждан. Это, в свою очередь, позволяет расходовать средства на защиту только той информации, утрата или утечка которой может нанести действительный ущерб ее владельцу. Принцип создания специализированных подразделений по защите информации заключается в том, что такие подразделения являются непременным условием организации комплексной защиты, поскольку только специализированные службы способны должным образом разрабатывать и внедрять защитные мероприятия и осуществлять контроль за их выполнением. Принцип участия в защите информации всех соприкасающихся с нею лиц исходит из того, что защита информации является служебной обязанностью каждого лица, имеющего по роду выполняемой работы отношение к защищаемой информации, и такое участие дает возможность повысить качество защиты. Принцип персональной ответственности за защиту информации требует, чтобы каждое лицо персонально отвечало за сохранность и неразглашение вверенной ему защищаемой информации, а за утрату или распространение такой информации оно несет уголовную, административную или иную ответственность. Принцип наличия и использования всех необходимых правил и средств для защиты заключается в том, что КСЗИ требует, с одной стороны, участия в ней руководства предприятия и специальной службы защиты информации и всех исполнителей, работающих с защищаемой информацией, с другой стороны, использования различных организационных форм и методов защиты, с третьей стороны, наличие необходимых материально-технических ресурсов, включая технические средства защиты. Принцип превентивности принимаемых мер по защите информации предполагает априорное опережающее заблаговременное принятие мер по защите до начала разработки или получения информации. Из этого принципа вытекает, в частности, необходимость разработки защищенных информационных технологий. Среди рассмотренных принципов едва ли можно выделить более, или менее важные. А при построении КСЗИ важно использовать их в совокупности.1.5. Стратегии защиты информации

Осознание необходимости разработки стратегических подходов к защите формировалось по мере осознания важности, многоаспектности и трудности защиты и невозможности эффективного ее осуществления простым использованием некоторого набора средств защиты. Под стратегией вообще понимается общая направленность в организации соответствующей деятельности, разрабатываемая с учетом объективных потребностей в данном виде деятельности, потенциально возможных условий ее осуществления и возможностей организации. Известный канадский специалист в области стратегического управления Г. Минцберг[3] предложил определение стратегии в рамках системы «5-Р». По его мнению, она включает: 1) план (Plan) — заранее намеченные в деталях и контролируемые действия на определенный срок, преследующие конкретные цели; 2) прием, или тактический ход (Ploy), представляющий собой кратковременную стратегию, имеющую ограниченные цели, могущую меняться, маневр с целью обыграть противника; 3) модель поведения (Patten of behaviour) — часто спонтанного, неосознанного, не имеющего конкретных целей; 4) позицию по отношению к другим (Position in respect to others); 5) перспективу (Perspective). Задача стратегии состоит в создании конкурентного преимущества, устранении негативного эффекта нестабильности окружающей среды, обеспечении доходности, уравновешении внешних требований и внутренних возможностей. Через ее призму рассматриваются все деловые ситуации, с которыми организация сталкивается в повседневной жизни. Способность компании проводить самостоятельную стратегию во всех областях делает ее более гибкой, устойчивой, позволяет адаптироваться к требованиям времени и обстоятельствам. Стратегия формируется под воздействием внутренней и внешней среды, постоянно развивается, ибо всегда возникает что-то новое, на что нужно реагировать. Факторы, которые могут иметь для фирмы решающее значение в будущем, называются стратегическими. По мнению одного из ведущих западных специалистов Б. Карлофа, они, влияя на стратегию любой организации, придают и специфические свойства. К таким факторам относятся: 1) миссия, отражающая философию фирмы, ее предназначение. При пересмотре миссии, происходящем в результате изменения общественных приоритетов; 2) конкурентные преимущества, которыми организация обладает в своей сфере деятельности по сравнению с соперниками или к которым стремится (считается, что они оказывают на стратегию наибольшее влияние). Конкурентные преимущества любого типа обеспечивают более высокую эффективность использования ресурсов предприятия; 3) характер выпускаемой продукции, особенности ее сбыта, послепродажного обслуживания, рынки и их границы; 4) организационные факторы, среди которых выделяется внутренняя структура компании и ее ожидаемые изменения, система управления, степень интеграции и дифференциации внутренних процессов; 5) располагаемые ресурсы (материальные, финансовые, информационные, кадровые и пр.). Чем они больше, тем масштабнее могут быть инвестиции в будущие проекты. Сегодня для разработки и реализации стратегии огромное значение имеют, прежде всего, структурные, информационные и интеллектуальные ресурсы. Сравнивая значения параметров наличных и требующихся ресурсов, можно определить степень их соответствия стратегии; 6) потенциал развития организации, совершенствования деятельности, расширения масштабов, роста деловой активности, инноваций; 7) культура, философия, этические воззрения и компетентность управленцев, уровень их притязаний и предприимчивости, способность к лидерству, внутренний климат в коллективе. На стратегический выбор влияют: риск, на который готова идти фирма; опыт реализации действующих стратегий, позиции владельцев, наличие времени. Рассмотрим особенности стратегических решений. По степени регламентированности они относятся к контурным (предоставляют широкую свободу исполнителям в тактическом отношении), а по степени обязательности следования главным установкам — директивным. По функциональному назначению такие решения чаще всего бывают организационными или предписывающими способ осуществления в определенных ситуациях тех или иных действий. С точки зрения предопределенности, это решения запрограммированные. Они принимаются в новых, неординарных обстоятельствах, когда требуемые шаги трудно заранее точно расписать. С точки зрения важности, стратегические решения кардинальны: касаются основных проблем и направлений деятельности фирмы, определяют основные пути развития ее в целом, отдельных подразделений или видов деятельности на длительную перспективу (не менее 5–10 лет). Они вытекают прежде всего из внешних, а не из внутренних условий, должны учитывать тенденции развития ситуации и интересы множества субъектов. Практическая необратимость стратегических решений обусловливает необходимость их тщательной и всесторонней подготовки. Стратегическим решениям присуща комплексность. Стратегия обычно представляет собой не одно, а совокупность взаимосвязанных решений, объединенных общей целью, согласованных между собой по срокам выполнения и ресурсам. Такие решения определяют приоритеты и направления развития фирмы, ее потенциала, рынков, способы реакции на непредвиденные события. Практика сформировала следующие требования к стратегическим решениям: 1. Реальность, предполагающая ее соответствие ситуации, целям, техническому и экономическому потенциалу предприятия, опыту и навыкам работников и менеджеров, культуре, существующей системе управления; 2. Логичность, понятность, приемлемость для большинства членов организации, внутренняя целостность, непротиворечивость отдельных элементов, поддержка ими друг друга, порождающая синергетический эффект; 3. Своевременность (реализация решения должна успеть приостановить отрицательное развитие ситуации или не позволить упустить выгоду); 4. Совместимость со средой, обеспечивающая возможность взаимодействия с ней (стратегия находится под влиянием изменений в окружении предприятия и сама может формировать эти изменения); 5. Направленность на формирование конкурентных преимуществ; 6. Сохранение свободы тактического маневра; 7. Устранение причин, а не следствий существующей проблемы; 8. Четкое распределение по уровням организации работы по подготовке и принятию решений, а также ответственности за них конкретных лиц; 9. Учет скрытых и явных, желательных и нежелательных последствий, которые могут возникнуть при реализации стратегии или отказе от нее для фирмы, ее партнеров; от существующего законодательства, этической стороны дела, допустимого уровня риска и пр. Разработка научно обоснованной системы стратегий организации как ключевого условия ее конкурентоспособности и долгосрочного успеха является одной из основных функций ее менеджеров, прежде всего высшего уровня. От них требуется: — выделять, отслеживать и оценивать ключевые проблемы; — адекватно и оперативно реагировать на изменения внутри и в окружении организации; — выбирать оптимальные варианты действий с учетом интересов основных субъектов, причастных к ее деятельности; — создавать благоприятный морально-психологический климат, поощрять предпринимательскую и творческую активность низовых руководителей и персонала. Исходный момент формирования стратегии — постановка глобальных качественных целей и параметров деятельности, которые организация должна достичь в будущем. В результате увязки целей и ресурсов формируются альтернативные варианты развития, оценка которых позволяет выбрать лучшую стратегию. Единых рецептов выработки стратегий не существует. В одном случае целесообразно стратегическое планирование (программирование) в другом — ситуационный подход. Исходя из большого разнообразия условий, при которых может возникнуть необходимость защиты информации, общая целевая установка на решение стратегических вопросов заключалась в разработке множества стратегий защиты, и выбор такого минимального их набора, который позволял бы рационально обеспечивать требуемую защиту в любых условиях. В соответствии с наиболее реальными вариантами сочетаний значений рассмотренных факторов выделено три стратегии защиты: — оборонительная — защита от уже известных угроз осуществляемая автономно, т. е. без оказания существенного влияния на информационно-управляющую систему; — наступательная — защита от всего множества потенциально возможных угроз, при осуществлении которой в архитектуре информационно-управляющей системы и технологии ее функционирования должны учитываться условия, продиктованные потребностями защиты; — упреждающая — создание информационной среды в которой угрозы информации не имели бы условий для проявления.1.6. Выработка политики безопасности

Прежде чем предлагать какие-либо решения по организации системы защиты информации, предстоит разработать политику безопасности. Политика безопасности — набор законов, правил и практических рекомендаций, на основе которых строится управление, защита и распределение критичной информации в системе. Она должна охватывать все особенности процесса обработки информации, определяя поведение системы в различных ситуациях. Политика безопасности реализуется при помощи организационных мер и программно-технических средств, определяющих архитектуру системы защиты, а также при помощи средств управления механизмами защиты. Для конкретной организации политика безопасности должна быть индивидуальной, зависимой от конкретной технологии обработки информации, используемых программных и технических средств, расположения организации и т. д. Организационно политика безопасности описывает порядок представления и использования прав доступа пользователей, а также требования отчетности пользователей за свои действия в вопросах безопасности. Система защиты информации окажется эффективной, если она будет надежно поддерживать выполнение правил политики безопасности, и наоборот. Этапы построения организационной политики безопасности — это внесение в описание объекта структуры ценностей и проведение анализа риска, и определение правил для любого процесса пользования данным видом доступа к ресурсам объекта автоматизации, имеющим данную степень ценности. Прежде всего необходимо составить детализированное описание общей цели построения системы безопасности объекта, выражаемое через совокупность факторов или критериев, уточняющих цель. Совокупность факторов служит базисом для определения требований к системе (выбор альтернатив). Факторы безопасности, в свою очередь, могут разделяться на правовые, технологические, технические и организационные. Разработка политики безопасности организации, как формальной, так и неформальной, — безусловно, нетривиальная задача. Эксперт должен не только владеть соответствующими стандартами и хорошо разбираться в комплексных подходах к обеспечению защиты информации организации, но и, например, проявлять детективные способности при выявлении особенностей построения информационной системы и существующих мер по организации защиты информации. Аналогичная проблема возникает в дальнейшем при необходимости анализа соответствия рекомендаций политики безопасности реальному положению вещей: необходимо по некоторому критерию отобрать своего рода «контрольные точки» и сравнить их практическую реализацию с эталоном, задаваемым политикой безопасности. В общем случае можно выделить следующие процессы, связанные с разработкой и реализацией политики безопасности. 1. Комплекс мероприятий, связанных с проведением анализа рисков. К этой группе можно отнести: — учет материальных или информационных ценностей; — моделирование угроз информации системы; — собственно анализ рисков с использованием того или иного подхода — например, стоимостной анализ рисков. 2. Мероприятия по оценке соответствия мер по обеспечению защиты информации системы некоторому эталонному образцу: стандарту, профилю защиты и т. п. 3. Действия, связанные с разработкой разного рода документов, в частности отчетов, диаграмм, профилей защиты, заданной по безопасности. 4. Действия, связанные со сбором, хранением и обработкой статистики по событиям безопасности для организации; Основу политики безопасности составляет способ управления доступом, определяющий порядок доступа субъектов системы к объектам системы. Название этого способа, как правило, определяет название политики безопасности. Для изучения свойств способа управления доступом, создается его формальное описание — математическая модель. При этом модель должна отражать состояние всей системы, ее переходы из одного состояния в другое, а также учитывать, какие состояния и переходы можно считать безопасными в смысле данного управления. Без этого говорить о каких-либо свойствах системы, и тем более гарантировать их, по меньшей мере некорректно. Отметим лишь, что для разработки моделей применяется широкий спектр математических методов (моделирования, теории информации, графов и др.). В настоящее время лучше всего изучены два вида политики безопасности: избирательная и полномочная, основанные, соответственно, на избирательном и полномочном способах управления доступом. Кроме того, существует набор требований, усиливающих действие этих политик и предназначенный для управления информационными потоками в системе. Следуете отметить, что средства защиты, предназначенные для реализации какого-либо из названных способов управления доступом, только предоставляют возможности надежного управления доступом или информационными потоками. Основой избирательной политики безопасности является избирательное управление доступом, которое подразумевает, что • все субъекты и объекты системы должны быть идентифицированы; • права доступа субъекта к объекту системы определяются на основании некоторого правила (свойство избирательности). Для описания свойств избирательного управления доступом применяется модель системы на основе матрицы доступа, иногда ее называют матрицей контроля доступа. Такая модель получила название матричной. Матрица доступа представляет собой прямоугольную матрицу, в которой объекту системы соответствует строка, а субъекту столбец. На пересечении столбца и строки матрицы указывается тип разрешенного доступа субъекта к объекту. Обычно выделяют такие типы доступа субъекта к объекту, как «доступ на чтение», «доступ на запись», «доступ на исполнение» и др. Множество объектов и типов доступа к ним субъекта может изменяться в соответствии с некоторыми правилами, существующими в данной системе. Определение и изменение этих правил также является задачей матрицы доступа. Решение на доступ субъекта к объекту принимается в соответствии с типом доступа, указанным в соответствующей ячейке матрицы доступа. Обычно избирательное управление доступом реализует принцип «что не разрешено, то запрещено», предполагающий явное разрешение доступа субъекта к объекту. Матрица доступа — наиболее простой подход к моделированию систем доступа. Избирательная политика безопасности наиболее широко применяется в коммерческом секторе, так как ее реализация на практике отвечает требованиям коммерческих организаций по разграничению доступа и подотчетности, а также имеет приемлемую стоимость и небольшие накладные расходы. Основу полномочной политики безопасности составляет полномочное управление доступом, которое подразумевает, что — все субъекты и объекты системы должны быть однозначно идентифицированы; — каждому объекту системы присвоена метка критичности, определяющая ценность содержащейся в нем информации; — каждому субъекту системы присвоен уровень прозрачности, определяющий максимальное значение метки критичности объектов, к которым субъект имеет доступ. Когда совокупность меток имеет одинаковые значения, говорят, что они принадлежат к одному уровню безопасности. Организация меток имеет иерархическую структуру, и, таким образом, в системе можно реализовать иерархически восходящий поток информации (например, от рядовых исполнителей к руководству). Чем важнее объект или субъект, тем выше его метка критичности. Поэтому наиболее защищенными оказываются объекты с наиболее высокими значениями метки критичности. Каждый субъект кроме уровня прозрачности имеет текущее значение уровня безопасности, которое может изменяться от некоторого минимального значения до значения его уровня прозрачности. Основное назначение полномочной политики безопасности — регулирование доступа субъектов системы к объектам с различным уровнем критичности и предотвращение утечки информации с верхних уровней должностной иерархии в нижние, а также блокирование возможного проникновения с нижних уровней в верхние. При этом она функционирует на фоне избирательной политики, придавая ее требованиям иерархически упорядоченный характер (в соответствии с уровнями безопасности). Выбор политики безопасности — это прерогатива руководителя системы защиты информации. Но какой бы она ни была, важно, чтобы внедренная система защиты информации отвечала ряду требований, которые будут рассмотрены в следующем разделе.1.7. Основные требования, предъявляемые к комплексной системе защиты информации

Поскольку комплексная система защиты информации предназначена обеспечивать безопасность всей защищаемой информации, к ней должны предъявляться следующие требования: — она должна быть привязана к целям и задачам защиты информации на конкретном предприятии; — она должна быть целостной: содержать все ее составляющие, иметь структурные связи между компонентами, обеспечивающие ее согласованное функционирование; — она должна быть всеохватывающей, учитывающей все объекты и составляющие их компоненты защиты, все обстоятельства и факторы, влияющие на безопасность информации, и все виды, методы и средства защиты; — она должна быть достаточной для решения поставленных задач и надежной во всех элементах защиты, т. е. базироваться на принципе гарантированного результата; — она должна быть «вмонтированной» в технологические схемы сбора, хранения, обработки, передачи и использования информации; — она должна быть компонентно, логически, технологически и экономически обоснованной; — она должна быть реализуемой, обеспеченной всеми необходимыми ресурсами; — она должна бытьпростой и удобной в эксплуатации и управлении, а также в использовании законными потребителями; — она должна быть непрерывной; — она должна быть достаточно гибкой, способной к целенаправленному приспособлению при изменении компонентов ее составных частей, технологии обработки информации, условий защиты. Таким образом, обеспечение безопасности информации — непрерывный процесс, который заключается в контроле защищенности, выявлении узких мест в системе защиты, обосновании и реализации наиболее рациональных путей совершенствования и развития системы защиты: — безопасность информации в системе обработки данных может быть обеспечена лишь при комплексном использовании всего арсенала имеющихся средств защиты;: — никакая система защиты не обеспечит безопасности информации без надлежащей подготовки пользователей и соблюдения ими всех правил защиты; — никакую систему защиты нельзя считать абсолютно надежной, т. к. всегда может найтись злоумышленник, который найдет лазейку для доступа к информации.2. МЕТОДОЛОГИЧЕСКИЕ ОСНОВЫ КОМПЛЕКСНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ

2.1. Методология защиты информации как теоретический базис комплексной системы защиты информации

Главная цель создания СЗИ — достижение максимальной эффективности защиты за счет одновременного использования всех необходимых ресурсов, методов и средств, исключающих несанкционированный доступ к защищаемой информации и обеспечивающих физическую сохранность ее носителей. Организация — это совокупность элементов (людей, органов, подразделений) объединенных для достижения какой-либо цели, решения какой-либо задачи на основе разделения труда, распределения обязанностей и иерархической структуры. СЗИ относится к системам организационно-технологического (социотехнического) типа, т. к. общую организацию защиты и решение значительной части задач осуществляют люди (организационная составляющая), а защита информации осуществляется параллельно с технологическим процессами ее обработки (технологическая составляющая). Серьезным побудительным мотивом к проведению перспективных исследований в области защиты информации послужили те постоянно нарастающие количественные и качественные изменения в сфере информатизации, которые имели место в последнее время и которые, безусловно, должны быть учтены в концепциях защиты, информации. Постановка задачи защиты информации в настоящее время приобретает ряд особенностей: во-первых, ставится вопрос о комплексной защите информации; во-вторых, защита информации становится все более актуальной для массы объектов (больших и малых, государственной и негосударственной принадлежности); в-третьих, резко расширяется разнообразие подлежащей защите информации (государственная, промышленная, коммерческая, персональная и т. п.). Осуществление мероприятий по защите информации носит массовый характер, занимается этой проблемой большое количество специалистов различного профиля. Но успешное осуществление указанных мероприятий при такой их масштабности возможно только при наличии хорошего инструментария в виде методов и средств решения соответствующих задач. Разработка такого инструментария требует наличия развитых научно-методологических основ защиты информации. Под научно-методологическими основами комплексной защиты информации (как решения любой другой проблемы) понимается совокупность принципов, подходов и методов (научно-технических направлений), необходимых и достаточных для анализа (изучения, исследования) проблемы комплексной защиты, построения оптимальных механизмов защиты и управления механизмами защиты в процессе их функционирования. Уже из приведенного определения следует, что основными компонентами научно-методологических основ являются принципы, подходы и методы. При этом под принципами понимается основное исходное положение какой-либо теории, учения, науки, мировоззрения; под подходом — совокупность приемов, способов изучения и разработки какой-либо проблемы; под методом — способ достижения какой-либо цели, решения конкретной задачи. Например, при реализации принципа разграничения доступа в качестве подхода можно выбрать моделирование, а в качестве метода реализации — построение матрицы доступа. Общее назначение методологического базиса заключается в — формировании обобщенного взгляда на организацию и управление КСЗИ, отражающего наиболее существенные аспекты проблемы; — формировании полной системы принципов, следование которым обеспечивает наиболее полное решение основных задач; — формировании совокупности методов, необходимых и достаточных для решения всей совокупности задач управления. Предмет нашего исследования — рассмотрение различных аспектов обеспечения безопасности социотехнической системы, характерным примером которой является современный объект информатизации. Поэтому состав научно-методологических основ можно определить следующим образом: — так как речь идет об организации и построении КСЗИ, то общеметодологической основой будут выступать основные положения теории систем; — так как речь идет об управлении, то в качестве научно-методической основы будут выступать общие законы кибернетики (как науки об управлении в системах любой природы); — так как процессы управления связаны с решением большого количества разноплановых задач, то в основе Должны быть принципы и методы моделирования больших систем и процессов их функционирования. Состав научно-методологических основ комплексной системы защиты информации представлен на рис. 2. Рис. 2. Состав научно-методологических основ КСЗИ

Рис. 2. Состав научно-методологических основ КСЗИ

2.2. Основные положения теории систем

Я считаю, что познать части без знания целого так же невозможно, как познать целое без знания его частей (Блез Паскаль 1623–1662). Эти слова очень точно отражают суть теории систем. Но давайте по-порядку. Начнем с определения системы. Система — совокупность или множество связанных между собой элементов. Под системой может пониматься естественное соединение составных частей, самостоятельно существующих в природе, а также нечто абстрактное, порожденное воображением человека. Такой подход к определению понятия системы заранее предлагает существование связей между ее элементами. Всякая система состоит из взаимосвязанных и взаимодействующих между собой и с внешней средой частей ем в определенном смысле представляет собой замкнутое целое. Система взаимодействует с внешней средой и может быть количественно оценена через свои входы и выходы. Входами могут быть, в общем смысле, перерабатываемое сырье, его количество, состав, температура и т. д.; выходами могут быть количество готового продукта, его качество и т. п. (см. рис. 3). Рис. 3. Обобщенное представление системы

Рис. 3. Обобщенное представление системы

Обычно система подвержена возмущениям, для их компенсации, т. е. для того, чтобы система работала в заданном направлении, используют управляющие воздействия. Система — это достаточно сложный объект, который можно расчленить (провести декомпозицию) на составляющие элементы или подсистемы. Элементы связаны друг с другом и с окружающей средой объекта. Совокупность связей образует структуру системы. Система имеет алгоритм функционирования, направленный на достижение определенной цели. Все системы можно условно разделить на малые и большие. Малые системы однозначно определяются свойствами процесса и обычно ограничены одним типовым процессом, его внутренними связями, а также особенностями функционирования. Большие системы представляют собой сложную совокупность малых (подсистем) систем и отличаются от них в количественном и качественном отношениях. Рассмотрим составляющие системы и ее основные свойства. Элементы — это объекты, части, компоненты системы. Причем их число ограничено. Свойства — качества элементов, дающие возможность количественного описания системы, выражая ее в определенных величинах. Связи — это то, что соединяет элементы и свойства системы в целое. При анализе систем значительный интерес представляет изучение их структуры. Структура отражает наиболее существенные, устойчивые связи между элементами системы и их группами, которые обеспечивают основные свойства системы. То есть структура — это форма организации системы. Структура системы может претерпевать определенные изменения в зависимости от факторов (причин) внутренней и внешней природы, от времени. Понятие «состояние» обычно выявляют на основании исследования, ситуационного анализа, исследуя, например, входные воздействия и выходные результаты системы. Поведение системы характеризует возможность устойчивого, контролируемого перехода системы из одного состояния в другое. Понятие «равновесие» определяется как способность системы в отсутствие внешних воздействий сохранять заранее заданное состояние. Устойчивость характеризуется как способность системы возвращаться в состояние равновесия после того, как она была выведена из него под влиянием внешнего воздействия. На рисунке 4 схематично показана система в устойчивом и неустойчивом состояниях. Реально устойчивость систем может достигаться только в определенных пределах. Понятие «развитие» характеризует совершенствование структуры и функций системы под влиянием внутренних факторов, в связи с чем поведение системы приобретает более упорядоченный и предсказуемый характер.

Рис. 4. Система в устойчивом состоянии (справа) и неустойчивом (слева)

Рис. 4. Система в устойчивом состоянии (справа) и неустойчивом (слева)

Главное свойство системы в том, что она приобретает особенности, не свойственные ее элементам. Здесь можно привести множество примеров: компьютер, как система, состоящая из определенного набора деталей и программного обеспечения. И если все собрано и отлажено правильно (организована система), то получаем новые качества входящих в эту систему элементов. Это свойство называется принципом эмерджентности. Общая теория систем — междисциплинарная область научных исследований, в задачи которой входит разработка обобщенных моделей систем, построение методологического аппарата, описание функционирования и поведения системных объектов, рассмотрение динамики систем, их поведения, развития, иерархического строения и процессов управления в системах. Теория систем оперирует такими понятиями, как системный анализ и системный подход. Системный анализ — это стратегия изучения сложных систем. В качестве метода исследования в нем используется математическое моделирование, а основным принципом является декомпозиция сложной системы на более простые подсистемы (принципы иерархии системы). В этом случае математическая модель строится по блочному принципу: общая модель подразделяется на блоки, которым можно дать сравнительно простые математические описания. В основе стратегии системного анализа лежат следующие общие положения: 1) четкая формулировка цели исследования; 2) постановка задачи по реализации этой цели и определение критерия эффективности решения задачи; 3) разработка развернутого плана исследования с указанием основных этапов и направлений решения задачи; 4) последовательное продвижение по всему комплексу взаимосвязанных этапов и возможных направлений; 5) организация последовательных приближений и повторных циклов исследований на отдельных этапах; 6) принцип нисходящей иерархии анализа и восходящей иерархии синтеза в решении составных задач и т. п. Системный анализ позволяет организовать наши знания об объекте таким образом, чтобы помочь выбрать нужную стратегию либо предсказать результаты одной или нескольких стратегий, представляющихся целесообразными для тех, кто должен принимать решение. С позиций системного анализа решаются задачи моделирования, оптимизации, управления и оптимального проектирования систем. Особый вклад (важность) системного анализа в решении различных проблем заключается в том, что он позволяет выявить факторы и взаимосвязи, которые впоследствии могут оказаться весьма существенными, дает возможность спланировать методику наблюдений и построить эксперимент так, чтобы эти факторы были включены в рассмотрение, освещает слабые места гипотез и допущений. Как научный подход системный анализ создает инструментарий познания физического мира и объединяет его в систему гибкого исследования сложных явлений. Системный подход — направление методологии научного познания и социальной практики, в основе которого лежит рассмотрение объектов как систем. Системный подход ориентирует исследование на раскрытие целостности объекта, на выявление разных личных типов связей в нем и сведения в единую теоретическую картину. Системный подход основан на представлении о системе как о чем-то целостном, обладающем новыми свойствами (качествами) по сравнению со свойствами составляющих ее элементов. Новые свойства при этом понимаются очень широко. Они могут выражаться, в частности, в способности решать новые проблемы или достигать новые цели. Для этого требуется определить границы системы, выделив ее из окружающего мира, и затем соответствующим образом изменить (преобразовать), или, говоря математическим языком, перевести систему в желаемое состояние. Академик В. М. Глушков выделил в системном подходе следующие этапы[4]: 1. Постановка задачи (проблемы): определение Объекта исследования, постановка целей, задание критериев для изучения объекта и управления им; 2. Очерчивание границ изучаемой системы и ее (первичная) структуризация. На этом этапе вся совокупность объектов и процессов, имеющих отношение к поставленной цели, разбивается на два класса — собственно изучаемая система и внешняя среда; 3. Составление математической модели изучаемой системы: параметризация системы, задание области определения параметров, установление зависимостей между введенными параметрами; 4. Исследование построенной модели: прогноз развития изучаемой системы на основе ее модели, анализ результатов моделирования; 5. Выбор оптимального управления. Выбор оптимального управления как раз и позволяет перевести систему в желаемое (целевое) состояние и тем самым решить проблему. Несмотря на четкую математическую трактовку системного подхода, он не получил, однако, однозначном практической интерпретации. В связи с этим развиваются несколько направлений его практической реализации. Наибольшее распространение получили АСУПовское и системотехническое направления, суть которых заключается в совершенствовании существующих систем управления. Для этого проводится их обследование (диагностическим анализ), выявляются недостатки и пути устранения последних, формируются мероприятия по совершенствованию систем, разрабатываются проекты систем, внедрение которых рассматривается как способ преобразования существующих систем управления. Значительную роль в этих методах играют понятие системы, подсистемы, окружающей среды, классификация основных свойств и процессов в системах, классификация систем и т. д. Остановимся на обобщенном определении системы. Система, с одной стороны, может быть описана динамически как процесс, а с другой — статически, с точки зрения либо внешних, либо внутренних характеристик. Кроме того, внутреннее строение системы может быть представлено в виде функциональных зависимостей и в виде структуры, реализующей эти зависимости. Таким образом, можно выделить пять основных системных представлений: процессуальное, функциональное, макроскопическое, иерархическое и микроскопическое. В процессуальном плане система рассматривается динамически как процесс, остальные системные представления отражают ее статический аспект. В макроскопическом представлении описываются внешние характеристики системы, в функциональном, иерархическом и микроскопическом — внутренние. Микроскопическое представление системы основано на понимании ее как совокупности взаимосвязанных элементов, неразложимых далее «кирпичиков». Центральными понятием микроскопического системного представления является понятие элемента. Конечно, в общем виде элемент лишь относительно неделим, однако для данной системы он является абсолютно неделимым. Элементы также могут быть рассмотрены как системы, но это будут системы другого типа, по отношению к исследуемой. Кроме того, система понимается как совокупность разнородных элементов, которые могут отличаться по принципу действия, техническому исполнению и ряду других характеристик. Система сводится к ансамблю простых частей. Элементы системы обладают связями, которые объединяют их в целостную систему. Элементы могут существовать только в «связанном» виде — между элементами обязательно устанавливаются связи. Например, в электрической цепи, если по ней не течет ток, нет электрических связей, следовательно, нет и элементов; когда цепь подключена к источнику электрической энергии, в ней образуются реальные электрические связи, и можно говорить о существовании элементов, которые они связывают. Элементы в системе обязательно взаимодействуют, в результате одни свойства (переменные) изменяются, другие остаются неизменными (константы). Важную роль в системных исследованиях играет поиск системообразующих связей, благодаря которым все элементы системы оказываются связанными воедино. Функциональное представление системы связано с пониманием системы как совокупности функций (действий) Для достижения определенной цели. Каждый элемент в системе выполняет определенную функцию. Синонимом понятия «структура» для функционального представления служит понятие функциональной структуры, или организации. Организация может быть реализована различными структурами (при этом функциональная сущность систему остается той же, меняется только способ реализации). Для макроскопического представления характерно понимание системы как нерасчленимого целого. Здесь важно понятие системного окружения. Под окружающей средой системы понимается совокупность всех объектов, изменение свойств которых влияет на систему и на которые влияет изменение свойств системы. Ни одна система объектов не может быть рассмотрена вне системного окружения. Системное окружение позволяет охарактеризовать систему множеством внешних связей (или внешней структурой), так и совокупностью внешних отношений. Иерархическое представление системы (как иерархической упорядоченности) основано на понятии подсистемы, или единицы, которые следует отличать от понятия «элемент». Единица обладает функциональной спецификой целого (системы). Система может быть представлена в виде совокупности единиц, составляющих системную иерархию. (Единица может быть разложена на элементы.) Можно выделить два типа функциональных связей между единицами системной иерархии — горизонтальные — между единицами одного уровня и вертикальные — между единицами различных уровней. Единицы каждого уровня описываются набором вертикальных и горизонтальных связей. Процессуальное представление системы предполагает понимание системного объекта как совокупности процессов, характеризуемых последовательностью состояний во времени. Основным понятием здесь является понятие периода жизни — временного интервала, в течение которого функционирует данный процесс. Комплексная система защиты информации — это система организационно-технологического типа. Она характеризуется рядом признаков. КСЗИ — это система: — искусственная, т. е. создана человеком; — материальная, что подразумевает не только объективность ее существования, но и тот или иной уровень материальных и финансовых затрат на реализацию; — открытая, т. е. возможно ее расширение; — динамическая — подвержена старению, развитию, движению, прогрессу и регрессу, делению, слиянию и т. д.; — вероятностная — система характеризуется вероятностью структуры, функции, целей, задач, ресурсов. Очень важно, рассматривая теорию систем, не забывать о ее связи с проектированием. Даже хорошо работающие компоненты, соединенные вместе, не обязательно составляют хорошо функционирующую систему. В сложной системе часто оказывается, что даже если отдельные компоненты удовлетворяют всем необходимым требованиям, система как целое не будет работать. Для иллюстрации рассмотрим пример проектирования самолета специалистами разного профиля. Если рассмотреть данную систему с точки зрения специалиста по двигателям, то, например, Для электронного оборудования в ней совсем не останется места. Проектировщик фюзеляжа будет заботиться только об оптимальной конфигурации самолета, пренебрегая расположением антенны. Инженер-психолог потребует массу удобств для летчика, не считаясь с затратами. Плановик сведет до минимума затраты… И самолет никогда не полетит.

2.3. Общие законы кибернетики

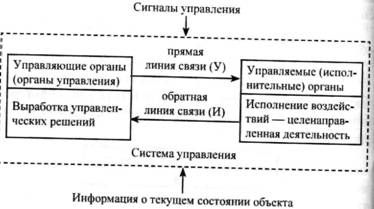

Мы уже отметили, что КСЗИ — сложная, многогранная система. Для обеспечения эффективного функционирования такой системы необходимо грамотное управление. Кибернетика (от греч. — искусство управления) — наука об общих законах получения, сравнения, передачи и переработки информации. Основной объект исследования — кибернетические системы, рассматриваемые абстрактно, вне зависимости от их материальной природы (автоматические регуляторы в технике, ЭВМ, человеческое общество и т. д.). Каждая такая система представляет собой множество взаимосвязанных объектов (элементов системы), способных воспринимать, запоминать и перерабатывать информацию, а также обмениваться ею. Необходимым и достаточным условием для определения любой отрасли знаний как науки является наличии предмета исследования: метода исследования и средств для реализации этого метода. Для кибернетики как науки предметом исследования являются системы любой природы и возможность управлять ими, методом исследования — математическое моделирование, стратегией исследования — системный анализ, а средством исследования — вычислительная техника. Поэтому кибернетику можно определить как науку, изучающую системы любой природы, которые способны воспринимать, хранить и перерабатывать информацию с целью оптимального управления. Таким образом, кибернетика включает такие понятия, как системы, информация, хранение и переработка информации, управление системами и оптимизация систем. При этом кибернетика широко пользуется методом математического моделирования и стремится к получению конкретных результатов, позволяющих анализировать и синтезировать изучаемые системы, прогнозировать их оптимальное поведение и выявлять каналы и алгоритмы управления. Методы кибернетики не только позволяют создавать оптимально функционирующий процесс или систему, но указывают пути выбора и использования оптимального режима, а также оптимального управления процессом или системой. В рамках кибернетики сформулированы следующие общие законы любого управления: 1) всякое управление есть целенаправленный процесс; 2) всякое управление есть информационный процесс, заключающийся в сборе, обработке и передаче информации. Причем он происходит непрерывно, как показано на рис. 5; Рис. 5

Рис. 5

3) всякое управление осуществляется в замкнутом контуре, образованном управляющим и управляемыми объектами (органами), объединенными в единую систему прямой и обратной линиями связи (рис. 6).

Рис. 6

Рис. 6

Фундаментальным достижением кибернетики является доказательство двух положений: 1) перечисленные законы образуют систему, т. е. они Должны рассматриваться в совокупности и взаимосвязи; 2) действие системы кибернетических законов носит всеобщий характер, они справедливы для систем любой природы: биологических, технических, социальных. Общая модель системы организационного и организационно-технологического управления представлена на рис. 7.

Рис. 7

Рис. 7

2.4. Основы методологии принятия управленческого решения

Суть управления состоит в принятии решения. При анализе любой проблемы необходимо всегда рассматривать несколько путей, ведущих к цели. А чтобы понять, какой из путей лучше, определить критерий эффективности. Итак, для принятия решения по созданию системы любого назначения необходимо иметь четкое и однозначное понимание того, где проходит граница между системой и внешней средой; какие цели ставятся перед системой; как оценивать эффективность будущей системы; какие затраты ресурсов необходимы на всех этапах жизненного цикла будущей системы. Поиск и разработка вариантов зависят от имеющихся ограничений на время, цену и ресурсы. Кроме этого, поиск вариантов ограничивается багажом знаний проектировщиков системы и тем фактом, что для выбора наилучшего варианта можно сравнить лишь небольшое число вариантов. Предлагаемые системы всегда должны сравниваться на основе системного подхода, т. е. должны быть рассмотрены все те участники, которые влияют на проектную систему или испытывают ее влияние. Для того чтобы оценить преимущество одного варианта перед другим, необходимо выявить результаты и следствия всех допустимых вариантов; желательно учитывать при этом вероятности появления определенных ситуаций в работе системы. Лицо, принимающее решение (ЛПР), должно обладать определенным уровнем знаний и опытом, которые помогают ему при рассмотрении имеющихся вариантов. Варианты — это различные стратегии или технические решения, при помощи которых могут быть реализованы имеющиеся намерения. Каждый вариант ведет к одному или нескольким заранее известным результатам. Понятие «решение» весьма многозначно. Чаще всего под решением подразумевают либо процесс выбора наилучшего (эффективного, оптимального) варианта действий из многих возможных, либо же сам результат этого выбора. Этот результат обычно фиксируется в письменной или устной форме и включает в себя план (программу) Действий по достижению поставленной цели. Таким образом, под управленческим решением (УР) понимается: 1) поиск и нахождение наиболее рационального и оптимального варианта действий руководителя; 2) конечный результат постановки и выработки УР. Поведение человека, принимающего решение, и само решение во многом зависят от структуры и объективным характеристик ситуации, применительно к которой он принимает решение. Ситуации являются частью окружающей среды, в которой действует человек, и для их анализа требуется предварительное знание характеристик этой среды. В окружающей среде, как правило, происходят события, которые нельзя предсказать с полной определенностью. Поэтому степень неопределенности с точки зрения принятия решения является весьма важной характеристикой среды. Кроме того, среде присуща определенная степень динамики, так как с течением времени она подвергается модификации и преобразованию. Наконец, среда характеризуется определенной степенью сложности. Причем среда человеческой деятельности и поведения тем сложнее, чем больше переменных факторов в ней содержится. Можно назвать и другие важные характеристики среды, например степень конфликтности интересов лиц, действующих в ней. Однако в рамках данного рассмотрения можно ограничиться тремя названными выше измерениями. Поэтому среду (как природную, так и общественную) представим в виде трехмерного пространства, измерениями которого являются неопределенность, динамика и сложность. Это представлено на рис. 8, где X — степень неопределенности; Y — степень динамики; Z — степень сложности. В зависимости от характеристик среды можно провести классификацию ситуаций и соответствующих им задач, требующих принятия решения. Каждая ситуация представляется как точка в пространстве среды, то есть как упорядоченная тройка чисел X, Y и Z. Если рассматривать граничные значения, можно предположить, что каждое из них может принимать значения 0 или 1 (низкая или высокая степень качества). Это значит, что каждой ситуации соответствует своя вершина куба в системе координат X, Y, Z. Следовательно, возможны в принципе восемь типов пограничных ситуаций (по числу вершин куба), представляющих специфический интерес с точки зрения методики принятия решений. Рис. 8. Среда как трехмерное пространство с размещенными в нем видами ситуаций

Рис. 8. Среда как трехмерное пространство с размещенными в нем видами ситуаций

Вершины 1, 2, 3 и 4 (рис. 8) — это детерминированные ситуации, в которых решения принимаются в условиях определенности и которые поэтому часто называют нерискованными ситуациями (задачами). В этих ситуациях каждая альтернатива приводит к однозначно определенным последствиям. Детерминированные ситуации могут быть простыми и статическими (вершина 1), сложными и статическими (вершина 2), простыми и динамическими (вершина 3) или сложными и динамическими (вершина 4). Вершины 5, 6, 7 и 8 (рис. 8) — это рискованные ситуации. В рискованных (вероятностных) ситуациях лицо, принимающее решения, не знает наверняка, какой результат Достигнут после принятия того или иного решения. Рискованные ситуации могут быть простыми и статическими (вершина 5), сложными и статическими (вершина 6), простыми и динамическими (вершина 7) или сложными и динамическими (вершина 8). Таким образом, ситуации могут быть классифицированы, как: 1) стандартные проблемы, имеющие четкую структуру, причинно-следственные связи, аналоги; 2) хорошо структурированные проблемы, которые могут быть расчленены на подпроблемы, блоки вопросов, для каждого из которых обычно имеется набор решений; 3) слабо структурированные проблемы, в которых далеко не всегда просматриваются причинно-следственные связи; сами проблемы не очерчиваются достаточно четко; 4) неструктурированные проблемы, которые обычно не имеют аналогов, причинно-следственные связи не всегда ясны, способы решения не определены. Классический пример — катастрофы природные и техногенные с большими социальными последствиями. К методам анализа и решения проблем могут быть отнесены: 1) инструкции и руководства, четко и определенно обосновывающие последовательность анализа системы и решение проблем; 2) экономико-математические модели и методы, формализующие взаимосвязи процессов и явлений; 3) системный анализ, позволяющий выявить направления взаимодействия подсистем, стратегию их развития; 4) экспертные оценки и суждения, позволяющие авторитетным специалистам оценить удельные веса событий, явлений, факторов, прогнозы развития систем и подсистем, соотношение детерминированных и вероятностных факторов. Метод экспертных оценок — это метод организации работы со специалистами-экспертами и обработки мнений экспертов, выраженных в количественной и/или качественной форме с целью подготовки информации для принятия решений.

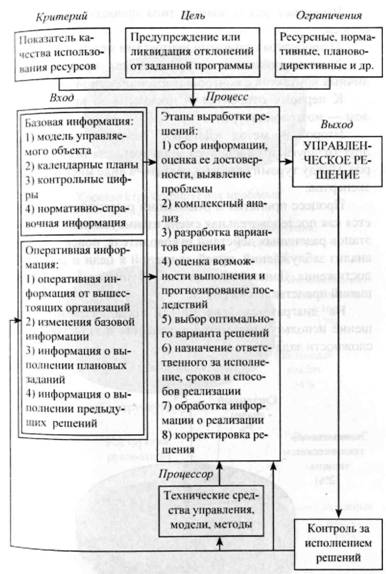

Рис. 9. Укрупненная схема выработки управленческих решений

Рис. 9. Укрупненная схема выработки управленческих решений

Выделяют два основных типа процедур экспертного опроса: 1) процедура с личными контактами между экспертами; 2) многоуровневые (итерационные) процедуры без личных контактов с контролируемой обратной связью. К первому относится — дискуссия за круглым столом — мозговой штурм. Второй — метод «Делфи». Эксперты изолированы друг от друга, но процедура реализуется за несколько туров, между турами обратная связь — в виде мнений других экспертов. Процесс принятия и реализации решений представляется как последовательная смена взаимоувязанных стадий, этапов различных действий руководителя, поиск истины и анализ заблуждений, путей движений к цели и средств ее достижения. Данный подход к принятию и реализации решений представлен на рис. 9. На диаграммах (рис. 10–13) представлены соотношение используемых методов решения в зависимости от сложности задачи.

Рис. 10. Стандартная проблема

Рис. 10. Стандартная проблема

Рис. 11. Хорошо структурируемая проблема

Рис. 11. Хорошо структурируемая проблема

Рис. 12. Слабо структурируемая проблема

Рис. 12. Слабо структурируемая проблема

Рис. 13. Неструктурируемая проблема

Рис. 13. Неструктурируемая проблема

К управленческому решению предъявляется ряд общих требований: 1) всесторонняя обоснованность решения; 2) своевременность; 3) необходимая полнота содержания; 4) полномочность; 5) согласованность с принятыми ранее решениями. Всесторонняя обоснованность решения означает, что его необходимо принимать, используя максимально полную и достоверную информацию. Оно должно охватывать весь спектр вопросов, всю полноту потребностей управляемой системы. Для этого необходимо знание особенностей, путей развития управляемой, управляющей систем и окружающей среды. Своевременность управленческого решения означает, что принятое решение не должно ни отставать, ни опережать потребности и задачи системы. Преждевременно принятое решение не находит подготовленной почвы для его реализации и развития и может дать импульсы для развития негативных тенденций. Не менее вредны и запоздалые решения. Они не способствуют решению уже «перезревших» задач и еще более усугубляют и без того болезненные процессы. Необходимая полнота содержания решений означает, что решение должно охватывать весь управляемый объект, все сферы его деятельности, все направления развития. А именно: а) цель (совокупность целей) функционирования и развития системы; б) средства и ресурсы, используемые для достижения этих целей; в) основные пути и способы достижения целей; г) сроки достижения целей; д) порядок взаимодействия между подразделениями и исполнителями; е) организацию выполнения работ на всех этапах реализации решения. Важным требованием управленческого решения является полномочность (властность) решения — строгое соблюдение субъектом управления тех прав и полномочий, которые ему предоставлены высшим уровнем управления. Сбалансированность прав и ответственности каждого органа, каждого звена и каждого уровня управления — постоянная проблема, связанная с неизбежным возникновением новых задач развития и отставанием от них системы регламентации и регулирования. Согласованность с принятыми ранее решениями означает прежде всего преемственность, непротиворечивость развития. Она необходима для соблюдения традиций уважения к законам, постановлениям, распоряжениям. Согласованность с принятыми ранее решениями означает также необходимость соблюдения четкой причинно-следственной связи общественного развития. Если необходимо, должны отменяться принятые ранее решения, вступившие в противоречие с новыми условиями существования системы. Появление противоречащих друг другу решений есть прежде всего следствие плохого познания и понимания законов общественного развития, проявление низкого уровня управленческой культуры. Важное значение в процессе принятия управленческого решения играет психологическая теория решений — система мотивированных утверждений, раскрывающих внутреннее содержание деятельности людей в процессе подготовки и принятия решений. Опыт показывает, что структура задачи в большой степени определяет поведение решающего ее человека. Хотя задачи, с которыми приходится сталкиваться руководителю, весьма разнообразны, в них можно выделить ряд общих черт, позволяющих описывать их структуру. Психологическая теория решений наряду со структурой задач учитывает черты личности, которые играют важную роль в процессе принятия решений. Одним из самых важных при этом является то, что действия лица, принимающего решения, всегда направлены на достижение определенных целей. В процессе подготовки и принятия решения играют существенную роль такие познавательные качества, как кратковременная и долговременная память, скорость переработки информации. Важнейшими классами утверждений психологической теории решений являются следующие: 1. Первый класс касается того, как у людей возникает, представление о ситуации принятия решений. Такое представление является субъективным образом этой ситуации. Психологи обнаружили, что очень часто принимающий решение упрощает ситуацию, забывая или игнорируя некоторые альтернативы или их последствия; 2. Второй класс описывает процесс оценки субъективной ценности того или иного варианта действия, называемой полезностью. Это важнейший класс утверждений, поскольку полезность последствий альтернатив в значительной степени определяет характер принимаемого решения; 3. К третьему классу принадлежат утверждения, касающиеся субъективной оценки вероятностей обстоятельств, определяющих последствия принятого решения. Так, например, психологи обнаружили, что люди переоценивают вероятности наступления маловероятных событий и одновременно недооценивают вероятности наступления очень правдоподобных событий; 4. Четвертый класс касается стратегий выбора поведения. Они описывают, как лица, принимающие решения, интерпретируют информацию о полезности исходов и их вероятности и то, какие правила выбора альтернатив они при этом используют. Психологи обнаружили, что в простых задачах, связанных с риском, люди обычно выбирают стратегии, максимизирующие субъективно ожидаемую полезность, которую они представляют как линейную комбинацию субъективной вероятности исходов и их полезности; 5. Пятый класс описывает факторы, управляющие процессом принятия решений. К их числу принадлежат влияние окружающей среды, личностные особенности принимающего решение и влияние социальной группы. Например, чем сильнее у субъекта агрессивность и потребность в доминировании, тем более высокий уровень риска он допускает. Решения, принимаемые коллективно, более рискованны, чем индивидуальные и т. д. Эти зависимости отображены на диаграммах (рис. 14–17).

Рис. 14. Стандартная проблема

Рис. 14. Стандартная проблема

Рис. 15. Хорошо структурируемая проблема

Рис. 15. Хорошо структурируемая проблема

Рис. 16. Слабо структурируемая проблема

Рис. 16. Слабо структурируемая проблема

Рис. 17. структурируемая проблема

Рис. 17. структурируемая проблема

В психологических исследованиях процессов принятия решений используются три метода. Первый метод — лабораторный эксперимент. Если в экономике этот метод рассматривается в качестве вспомогательного, то в психологии он является доминирующим. Второй метод — это формализация. Он состоит в том, что на первом этапе создается совокупность аксиом, касающихся каких-либо объектов, например риска или предпочтения, на втором этапе с помощью формальных рассуждений выводятся новые утверждения, являющиеся следствиями принятых аксиом, и на третьем этапе проводится экспериментальная проверка исследовательских гипотез. Третий метод основан на моделировании деятельности по принятию решений, в частности машинном. Результаты моделирования сопоставляются с действиями человека в аналогичной обстановке. Таким образом, качественные и эффективные управленческие решения должны опираться на объективные законы и закономерности общественного развития. С другой стороны, управленческие решения существенным образом зависят от множества субъективных факторов — логики разработки решений, качества оценки ситуации, структуризации задач и проблем, определенного уровня культуры управления, механизма реализации решений, исполнительской дисциплины и т. п. При этом необходимо всегда помнить, что даже тщательно продуманные решения могут оказаться неэффективными, если они не смогут предвосхитить возможных изменений в ситуации, состоянии производственной системы. Таким образом, — управление — функция любого процесса, осуществляемого в организационных системах; — цель управления — это согласование индивидуальных работ и выполнение общей функции — кооперированного трудового процесса. — значение управления — это абсолютная необходимость для кооперированного труда.

3. ОПРЕДЕЛЕНИЕ СОСТАВА ЗАЩИЩАЕМОЙ ИНФОРМАЦИИ

3.1. Методика определения состава защищаемой информации